Taula de continguts:

- Autora John Day day@howwhatproduce.com.

- Public 2024-01-30 08:15.

- Última modificació 2025-01-23 14:38.

Vaig haver de comprar un altre Orange Pi:) Això va ser perquè el meu telèfon SIP va començar a sonar a mitja nit per números estranys i el meu proveïdor de VoIP va suggerir que es degués a exploracions de ports. Una altra raó: havia escoltat massa sovint sobre els hackers dels routers i tinc un router que no em permet administrar (Altibox / Noruega). També tenia curiositat pel que passava a la meva xarxa domèstica. Així que vaig decidir establir un tallafoc de pont, transparent per a la xarxa domèstica TCP / IP. El vaig provar amb un PC i vaig decidir comprar OPi R1: menys soroll i menys consum d'energia. Si teniu el vostre propi motiu per tenir aquest tallafoc de maquinari, és més fàcil del que us penseu. No oblideu comprar un dissipador de calor i una targeta micro SD decent.

Pas 1: sistema operatiu i cablejat

He instal·lat Armbian:

Com potser heu notat, he utilitzat el convertidor USB TTL per tenir accés a la consola sèrie, cosa que no era necessària, la configuració de xarxa per defecte assumeix DHCP.

L'únic comentari al convertidor: en molts tutorials no es suggereix cap connexió VCC. Per a mi, només funcionava quan estava connectada la font d'alimentació (3,3 V és l'únic pin quadrat del tauler). I s’escalfaria si no es connectava a USB abans d’encendre la font d’alimentació. Suposo que R1 té pinout compatible amb OPi Zero, tinc problemes per trobar esquemes R1.

Després d’arrencar Armbian, canviant la contrasenya d’arrel i algunes coses d’actualització / actualització, vaig trobar dues interfícies ('ifconfig -a') - eth0 i enxc0742bfffc6e. Comproveu-ho perquè els necessitareu ara; el més impressionant és que per convertir el vostre R1 en un pont Ethernet només heu d’ajustar el fitxer / etc / network / interfaces. Em va sorprendre que Armbian inclogués algunes versions preconfigurades del fitxer, incloent interfaces.r1switch: sembla el que necessitem, però no funciona.

Una altra cosa important era la identificació adequada dels ports Ethernet: enxc0742bfffc6e era el que es trobava a prop dels pins sèrie.

Abans de fer que el R1 perdi contacte amb Internet (D'acord, podria haver-se configurat millor), només cal instal·lar una cosa:

sudo apt-get install iptables-persistent

Pas 2: / etc / network / interfaces

Si canvieu la xarxa local a eth0, necessiteu el fitxer d'interfícies següent (sempre podeu tornar a la versió original amb sudo cp interfaces.default interfaces; reinicieu):

auto br0iface br0 inet manual

bridge_ports eth0 enxc0742bfffc6e

pont_stp desactivat

bridge_fd 0

bridge_maxwait 0

bridge_maxage 0

Pas 3: Iptables

Després de reiniciar, el vostre R1 hauria de ser transparent a la xarxa i funcionar com un connector de cable. Ara fem que la vida sigui més difícil per als dolents: configureu les regles dels tallafocs (les línies hash són comentaris; ajusteu les adreces de xarxa a la vostra configuració DHCP!):

# llampegeu-ho tot i tanqueu les portes

iptables -Fiptables -P INPUT DROP

iptables -P GOTA AVANÇADA

iptables -P OUTPUT DROP

# però permet que la xarxa interna surti a l'exterior

iptables -A INPUT -m physdev --physdev-is-bridged --physdev-in eth0 -s 192.168.10.0/24 -j ACCEPTAR

iptables -A FORWARD -m physdev --physdev-is-bridged --physdev-in eth0 -s 192.168.10.0/24 -j ACCEPTAR

# Permetre que DHCP passi pel pont

iptables -A INPUT -i br0 -p udp --dport 67:68 --sport 67:68 -j ACCEPTAR

iptables -A FORWARD -i br0 -p udp --dport 67:68 --sport 67:68 -j ACCEPTAR

# s'hauria de reenviar tot el trànsit establert

iptables -A FORWARD -m conntrack --ctstate ESTABLISHED, RELATED -j ACCEPT

# només per al navegador local: accés a eines de control com darkstat

iptables -A INPUT -i lo -j ACCEPTAR iptables -A OUTPUT -o lo -j ACCEPTAR

#block spoofing

iptables -A FORWARD -m physdev --physdev-is-bridged --physdev-in enxc0742bfffc6e -s 192.168.10.0/24 -m limit --limit 5 / min -j LOG --log-level 7 --log-prefix NETFILTER

iptables -A FORWARD -m physdev --physdev-is-bridged --physdev-in enxc0742bfffc6e -s 192.168.10.0/24 -j REJECT

Pas 4: consideracions finals

Després d’una setmana, funciona perfectament. L'únic que inventaré (i enviaré aquí) és la supervisió de la xarxa i l'accés mitjançant ssh. Repeteixo: canviar el fitxer d’interfícies pel contingut que he adjuntat separarà el dispositiu R1 de la xarxa IP; només funcionarà la sèrie.

6 de juny de 2018: fer ponts no fa tanta feina, però R1 emet molta calor, massa. Un simple dissipador de calor s’escalfa molt, és estrany i no m’agrada. Potser està bé, potser algú tingui una solució que no sigui un ventilador.

18 d'agost de 2018: 'armbianmonitor -m' mostra 38 centígrads, la qual cosa està molt per sota de la meva percepció personal. Vaig sentir un canvi significatiu (baix) quan vaig reduir una mica el rellotge:

echo 1000000> / sys / devices / system / cpu / cpu0 / cpufreq / scaling_max_freq

BTW: he aconseguit connectar-me a la meva WLAN domèstica, però R1 no ha rebut cap IP a través de DHCP, tampoc no funcionen les assignacions estàtiques. Aquest va ser el meu primer intent de tenir una interfície administrativa, que no fos de sèrie. Una altra idea és tenir assignada una IP a un dels ports Ethernet. Hi tornaré d'aquí a uns mesos.

Recomanat:

Amplificador de potència LM3886, dual o pont (millorat): 11 passos (amb imatges)

Amplificador de potència LM3886, dual o pont (millorat): un amplificador de potència dual (o pont) compacte és fàcil de construir si teniu experiència en electrònica. Només són necessàries algunes peces. Per descomptat, és encara més fàcil construir un amplificador mono. Els temes crucials són la font d'alimentació i el refredament. Amb la com

Pont de vela parpellejant: 6 passos (amb imatges)

Pont de vela parpellejant: aquest instructiu mostra com convertir un simple pont d’espelmes amb llum estàtica en una bona llum d’ànim brillant amb infinites variacions de llums parpellejants, parpellejants, patrons d’ones i qualsevol cosa. Vaig comprar a After Christmas Sales un pont d'espelmes per 8

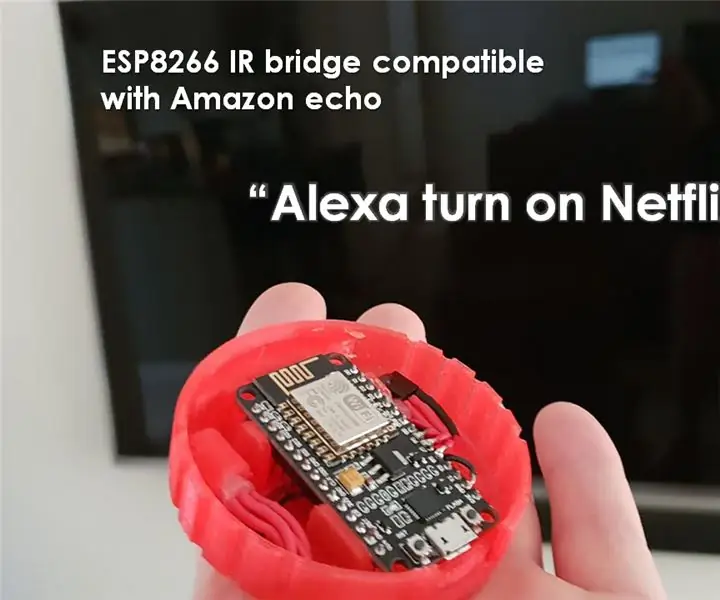

Pont IR compatible amb Alexa mitjançant un ESP8266: 3 passos

Pont IR compatible amb Alexa mitjançant un ESP8266: volia una manera de controlar el meu televisor intel·ligent mitjançant Alexa. Malauradament el meu Hi-Sense 65 " Smart TV no pot controlar-se mitjançant WiFi. Hauria estat bo que tingués algun tipus d’API que pogués utilitzar per interactuar-hi, així que vaig crear un

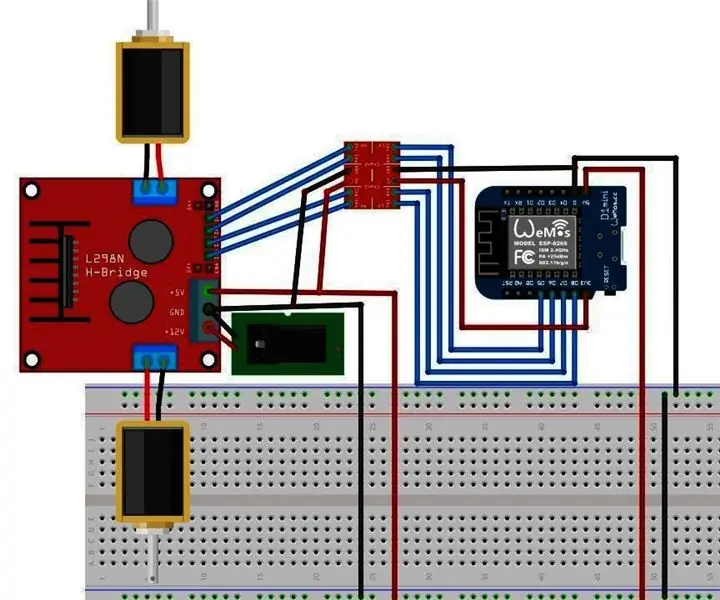

Ús de solenoides polsats amb Wemos D1 Mini i pont H per al reg: 7 passos

Utilització de solenoides polsats amb Wemos D1 Mini i pont H per a reg: Per a aquesta instrucció volia crear una solució per poder encendre remotament un sistema d’aspersió o per regar automàticament les meves plantules. Utilitzaré un wemos D1 per controlar solenoides polsats. Aquests solenoides utilitzen molta menys energia perquè quan tenen recepció

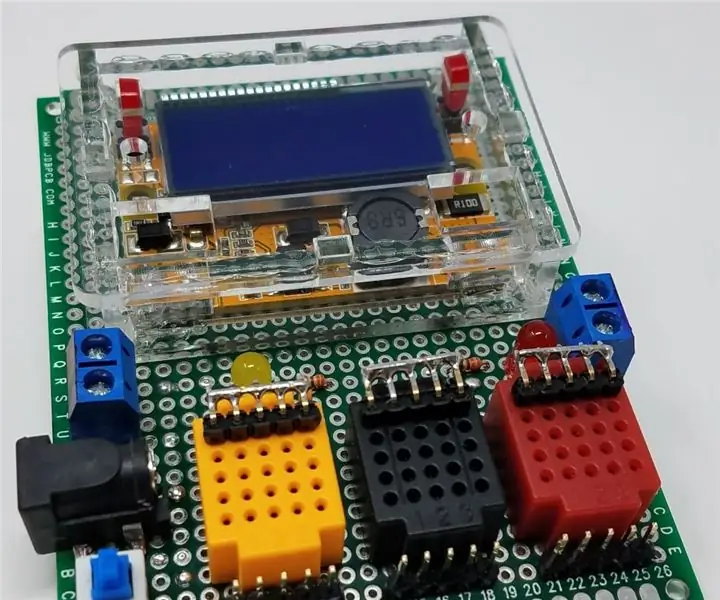

Còmoda font d'alimentació de filferro de pont: 10 passos (amb imatges)

Còmoda font d'alimentació de filferro de pont: es tracta d'un petit mòdul de font d'alimentació ajustable (de 0 a 16,5 V) modificat per facilitar les connexions a taules de pa sense soldadura i diversos mòduls. El mòdul té una pantalla LCD de tensió i corrent (fins a 2A), però aquest projecte adapta el mòdul amb uns quants s