Taula de continguts:

- Autora John Day day@howwhatproduce.com.

- Public 2024-01-30 08:15.

- Última modificació 2025-01-23 14:38.

Aquest és un tutorial molt breu relacionat amb un aspecte de la ciberseguretat: la força del servei ssl al vostre servidor web. El fons és que els serveis ssl del vostre lloc web s’utilitzen per garantir que ningú pugui piratejar les dades que es transmetin des del vostre lloc web. Hi ha hagut atacs ben publicitats contra serveis SSL vulnerables, com ara l'error Heartbleed a OpenSSL i l'error Poodle que explotava les vulnerabilitats SSL 3.0. (Aquesta àrea és un objectiu en moviment, de manera que cal que incorporeu proves SSL al cicle ISO 27001 de pla-do-check-act (PDCA)).

Quan s’instal·li ssl al vostre lloc web mitjançant un certificat d’un proveïdor reconegut, veureu que es pot accedir al vostre lloc web des de https://yourdomain.com. Això significa que les dades es transmeten cap enrere i cap endavant en format xifrat. En canvi, https://yourdomain.com o xifratge feble exposa les dades transmeses en text clar, cosa que significa que fins i tot un pirata informàtic pot accedir a les vostres dades de contrasenya, etc., utilitzant eines fàcilment disponibles, com ara Wireshark.

Per a la resta d’aquest tutorial, suposo que faràs servir Apache com a servidor web a Linux i que tens accés al servidor web a través d’un emulador de terminal com ara massilla. Per simplicitat, també suposaré que el vostre proveïdor d'Internet ha proporcionat el vostre certificat SSL i que teniu la possibilitat de tornar a configurar-ne alguns aspectes.

Pas 1: proveu la força del vostre servei SSL

Simplement aneu a https://www.ssllabs.com/ssltest/ i introduïu el vostre nom de domini al costat del quadre Nom d’amfitrió i seleccioneu la casella de selecció "No mostreu els resultats als taulers" i feu clic al botó Envia. (Tingueu en compte que no heu de provar cap domini sense permís previ i que mai no haureu de mostrar resultats als taulers.)

Un cop executades les proves, se us assignarà una puntuació de F a A +. Se us proporcionaran els resultats de les proves detallades que, amb sort, us faran evident per què se us ha assignat la puntuació assignada.

Els motius habituals de fallada són perquè utilitzeu components obsolets, com ara xifrats o protocols. Aviat em centraré en els xifrats, però primer una breu paraula sobre protocols criptogràfics.

Els protocols criptogràfics proporcionen seguretat de comunicacions a través d’una xarxa informàtica. … La connexió és privada (o segura) perquè s'utilitza criptografia simètrica per xifrar les dades transmeses. Els dos protocols principals són TLS i SSL. Aquest últim està prohibit d’utilitzar-lo i, al seu torn, TLS està evolucionant, de manera que mentre escric això, l’última versió és 1.3, encara que en format esborrany. En termes pràctics, a gener de 2018, només hauríeu de tenir TLS v 1.2. activat. Probablement hi haurà un pas a TLV v 1.3. durant el 2018. La prova Qualys mostrarà quins protocols criptogràfics heu aplicat i actualment, si utilitzeu TLS v 1.2, obtindreu una puntuació deficient.

Una última cosa que cal dir sobre els protocols criptogràfics: quan compreu un paquet web i un certificat SSL d’un proveïdor d’Internet principal com GoDaddy, serà TLS v 1.2. el que és bo, però més avall, és possible que sigui difícil actualitzar per dir TLS v 1.3. Personalment, instal·lo els meus propis certificats SSL i, per tant, tinc el control del meu propi destí.

Pas 2: torneu a configurar Apache per fer canvis SSL

Una de les àrees importants que es prova a la prova Qualys SSL i el focus d’aquesta secció són les suites de xifratge que determinen la força del xifratge de les vostres dades transmeses. Aquí teniu un exemple de sortida d’una prova SSL de Qualys en un dels meus dominis.

Cipher Suites # TLS 1.2 (suites a servidor preferit ordre) TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) ECDH secp256r1 (eq. 3072 bits de RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (0xc02f) ECDH secp256r1 (Eq. 3072 bits de RSA) FS128TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (0xc028) ECDH secp256r1 (Eq. 3072 Bits RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (0xc027) ECDH secp256r1 (eq. 3072 bits RSA) FS128

Podeu dedicar molt de temps a tornar a configurar la configuració d’Apache per eliminar les línies vermelles (fallades) de l’informe de prova de Qualys, però us recomano el següent enfocament per obtenir la millor configuració de Cipher Suite.

1) Visiteu el lloc web d'Apache i obteniu les seves recomanacions per utilitzar una Cipher Suite. En el moment d’escriure, seguia aquest enllaç:

2) Afegiu la configuració recomanada al fitxer de configuració d'Apache i reinicieu l'Apache. Aquesta va ser la configuració recomanada que vaig utilitzar.

SSLCipherSuite ECDHE-ECDSA-AES256-GCM-SHA384: ECDHE-RSA-AES256-GCM-SHA384: ECDHE-ECDSA-CHACHA20-POLY1305: ECDHE-RSA-CHACHA20-POLY1305: ECDHE-SHA-EC8: ECDHE-EC8 -AES128-GCM-SHA256: ECDHE-ECDSA-AES256-SHA384: ECDHE-RSA-AES256-SHA384: ECDHE-ECDSA-AES128-SHA256: ECDHE-RSA-AES128-SHA256

Notes: un dels reptes és trobar quin fitxer necessiteu canviar la directiva SSLCipherSuite. Per fer-ho, inicieu sessió a Putty i inicieu sessió al directori etc (sudo cd / etc) Cerqueu un directori apache com apache2 o http. A continuació, feu una cerca al directori apache de la següent manera: grep -r "SSLCipherSuite" / etc / apache2 - Això us donarà una sortida similar a aquesta:

/etc/apache2/mods-available/ssl.conf:#SSLCipherSuite HIGH: MEDIUM:! aNULL:! MD5:! RC4:! DES / etc / apache2 / mods-available / ssl.conf: #SSLCipherSuite HIGH:! aNULL: ! MD5:! RC4:! DES /etc/apache2/mods-available/ssl.conf:#SSLCipherSuite ECDH + AESGCM: DH + AESGCM: ECDH + AES256: DH + AES256: ECDH + AES128: DH + AES: ECDH + 3DES: DH + 3DES: RSA + AESGCM: RSA + AES: RSA + 3DES:! ANULL:! MD5:! DSS

L'important que cal tenir en compte és el fitxer /etc/apache2/mods-available/ssl.conf o el que sigui vostre. Obriu el fitxer mitjançant un editor com ara nano i aneu a la secció # SSL Cipher Suite:. A continuació, substituïu l’entrada existent a la directiva SSLCipherSuite per l’anterior del lloc web d’Apache. Recordeu que heu comentat les directrius antigues de SSLCipherSuite i reinicieu Apache; en el meu cas, ho vaig fer escrivint sudo /etc/init.d/apache2 restart

Tingueu en compte que de vegades potser haureu d’eliminar xifres específics que us proporcionin una puntuació de prova Qualys SSL baixa (per exemple, ja que s’han descobert noves vulnerabilitats), tot i que heu utilitzat la configuració recomanada d’Apache. Un exemple és si la línia següent apareix en vermell (falla) a l’informe Qualys TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) El primer pas és trobar quin codi heu de canviar a la directiva Apache SSLCipherSuite. Per trobar el codi, aneu a https://www.openssl.org/docs/man1.0.2/apps/ciphers…: es mostra el codi de la següent manera: TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 ECDHE-RSA-AES256-GCM-SHA384

Agafeu ECDHE-RSA-AES256-GCM-SHA384 i traieu-lo de l'entrada que heu afegit com a directiva Apache Apache SSLCipherSuite i, a continuació, afegiu-la al final precedint-la amb:!

De nou, reinicieu Apache i torneu a provar

Pas 3: Conclusió

Tinc que heu après alguna cosa sobre les proves SSL. Hi ha molt més per aprendre sobre això, però, amb sort, us he apuntat en la direcció correcta. En els meus propers tutorials, tractaré altres àrees de seguretat cibernètica, així que estigueu atents.

Recomanat:

Comprensió del protocol IR dels comandaments a distància dels condicionadors d'aire: 9 passos (amb imatges)

Comprensió del protocol IR dels comandaments a distància dels controladors d’aire: ja fa temps que aprenc sobre protocols IR. Com enviar i rebre senyals IR. En aquest punt, l’únic que queda és el protocol IR dels comandaments a distància de CA. A diferència dels comandaments a distància tradicionals de gairebé tots els dispositius electrònics (per exemple, un televisor) on

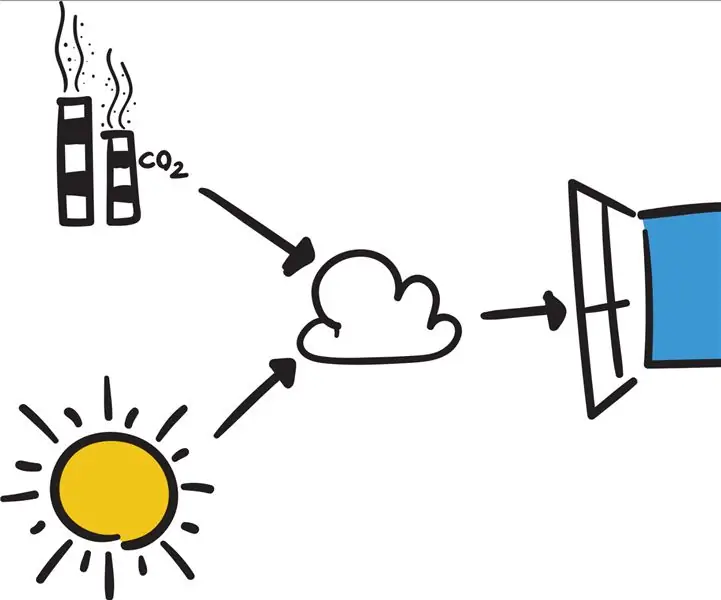

Connecteu el vostre Arduino a serveis externs: 6 passos

Connecteu el vostre Arduino a serveis externs: Hola! Aquest tutorial us mostrarà com connectar el dispositiu Arduino o IOT que trieu a un servei extern. En nom d’aquest tutorial, treballarem amb Easy Window (una finestra intel·ligent fictícia però programable), si això sigui

Com aconseguir la seguretat de la majoria dels bloquejadors web laterals del servidor: 3 passos

Com aconseguir la seguretat de la majoria dels bloquejadors web laterals del servidor: aquest és el meu primer instructiu, així que tingueu en compte: Ok, us explicaré com evitar els bloquejadors web que he vist utilitzar a les escoles. Tot el que necessiteu és una unitat flaix i algunes descàrregues de programari

Configureu el vostre propi servidor web: 12 passos

Configureu el vostre propi servidor web: alguna vegada heu volgut tenir un lloc on guardar els fitxers i accedir-hi des de qualsevol lloc on tingueu connexió a Internet? Digueu que volíeu tenir la vostra biblioteca de música disponible per si volíeu donar una cançó a algun dels vostres amics, o potser no volíeu

Instal·lació d’un nou amfitrió virtual al servidor web Apache: 3 passos

Instal·lació d’un nou amfitrió virtual al servidor web Apache: l’objectiu d’aquest tutorial és recórrer el procés de configuració i inici d’un nou servidor virtual del servidor web Apache. Un amfitrió virtual és un " perfil " que detecta a quin amfitrió DNS (per exemple, www.MyOtherhostname.com) es demana un