Taula de continguts:

- Autora John Day day@howwhatproduce.com.

- Public 2024-01-30 08:12.

- Última modificació 2025-01-23 14:37.

Cansat dels vostres dispositius "intel·ligents" que us escolten? Aleshores, aquest conjunt d’eines de pirateria de vigilància és per a vosaltres.

HacKIT és un kit de resistència (desgast) de privadesa cívica de baixa a alta tecnologia per al redisseny, pirateria i recuperació d’Amazon Echo, Google Home i Apple Siri. Els dispositius de veu estan equipats amb “wearables” impresos en 3D i un circuit generador de so que ofusca i confon els algorismes de reconeixement de veu.

Utilitza el disseny especulatiu com a forma de resistència cívica per donar poder als fabricants de tot el món per subvertir l’hegemonia del capitalisme de vigilància. Posa un signe d'exclamació a la vigilància i exposa fins a quin punt ens han deixat enganyar els nostres dispositius "intel·ligents".

La meva esperança és que aquest sigui un conjunt d’eines per crear / crear / inventar tecnologies i futurs centrats en la humanitat. Diverteix-te!

Subministraments

Descarregueu aquí els models CAD per als exemples "wearables" i àudio impresos en 3D.

Pas 1: (Mètode núm. 1) Hack tàctil

HacKIT inclou 3 mètodes de pirateig per atendre una àmplia gamma de fabricants. El pirateig tàctil és un mètode de silenci i silenci d’Alexa, de baixa o nul·la tecnologia.

Materials: argila de modelat suau, escuma de goma, teixit de coure

Com s'utilitza: tal com es veu a les imatges anteriors, utilitzeu els materials per cobrir els micròfons dels vostres dispositius de veu

Resultats: la gravació de veu queda apagada i apagada

Pas 2: (Mètode # 2) Hack algoritmic

Aquest hack pretén alimentar els algoritmes de reconeixement de veu d’Alexa, Google i Siri amb dades falses per interrompre les seves habilitats per crear un perfil d’usuari específic. Els bucles d’àudio es reprodueixen repetint activant el reconeixement de dades falses. Alguns exemples d'àudio inclouen soroll blanc xx

Materials: Taula de ressonància Adafruit Audio FX (16 MB), 2 altaveus en miniatura, bateria i carregador lipo, commutador, fitxers d'àudio, "wearables" impresos en 3D

Com utilitzar:

Pas 1: baixeu fitxers d'àudio i transfereu-los a la taula de ressonància

Pas 2: descarregueu fitxers CAD i "wearables" amb impressió 3D

Pas 3: soldeu els altaveus, el port de càrrega de la bateria i canvieu a la taula de ressonància

Pas 4: muntar el circuit amb equips portables 3D i ja està.

Resultats: els algoritmes de reconeixement de veu no poden desenvolupar amb precisió el vostre perfil d'usuari, protegint la vostra identitat i privadesa

Pas 3: (Mètode # 3) Pirateria ofuscament

El mètode 3 proporciona als fabricants més flexibilitat en l’especificitat del seu hack. Tot i que Algorithmic Hack reprodueix bucles de so audibles, el pirateig d’ofuscació permet l’ús de freqüències ultrasòniques per sobre del rang d’audició humana per ofuscar les gravacions d’àudio d’Alexa, Google i Siri. Per a això, he inclòs un PCB que he dissenyat i construït. Els creadors també poden aprofitar el treball de Bjorn per personalitzar les paraules de vigília i reduir els desencadenants falsos. Project Alias també permet als usuaris desactivar el soroll blanc amb les paraules de vigília.

Materials: PCB per a freqüències d'ultrasons, ATtiny45, 2 amplificadors d'àudio de classe D, Raspberry Pi (opcional), 2 altaveus en miniatura, bateria lipo i carregador, commutador, "wearables" impresos en 3D, codi Arduino per programar ATtiny45

Com s'utilitza (freqüència d'ultrasons):

Pas 1: descarregueu el fitxer PCB Eagle i envieu-lo per fabricar-lo

Pas 2: descarregueu el codi Arduino i programa ATtiny45

Pas 3: baixeu fitxers CAD i "wearables" amb impressió 3D

Pas 4: soldeu els altaveus, el port de càrrega de la bateria i canvieu al PCB

Pas 5: muntar el circuit amb equips portables 3D i ja està.

Com s'utilitza (Project Alias): consulteu la documentació de Bjorn aquí

Resultats: els micròfons d’Amazon Echo i Google Home estan ofuscats amb freqüències de soroll blanc / ultrasònic que impedeixen qualsevol enregistrament de veu injustificat quan un usuari no utilitza activament el seu dispositiu. Ofereix als usuaris la funcionalitat pràctica d’un assistent de veu alhora que protegeix la privadesa de l’usuari.

Pas 4: piratejar

Aquest projecte no és sinó un dels molts casos per resistir i subvertir la vigilància en una època de capitalisme de vigilància. Els dissenyadors, fabricants i tecnòlegs tenen un paper ètic a jugar en desmantellar i exposar la caixa negra de vigilància. La meva esperança és que els futurs pirates informàtics itereu, afegiran, editaran i desenvoluparan aquesta obra.

"El disseny especulatiu pot adoptar un paper social i possiblement polític, combinant allò poètic, crític i progressista aplicant un pensament excessivament imaginatiu a qüestions seriosament a gran escala?" - Tot especulatiu: disseny, ficció i somnis socials (Dunne i Raby, 2013)

Recomanat:

Com canviar la configuració de privadesa de Google al mòbil: 11 passos

Com canviar la configuració de privadesa de Google al mòbil: Google s’utilitza àmpliament a tot el món, però algunes persones no s’adonen que Google té moltes funcions que poden accedir a la vostra informació o informació personal. En aquest tutorial, se us ensenyarà a canviar la configuració del vostre compte personal per limitar l'a

Pc-Privacy: privadesa automatitzada Arduino per al vostre ordinador: 5 passos (amb imatges)

Pc-Privacy: privadesa automàtica Arduino per al vostre ordinador: el problema: si viviu amb altres persones o teniu el vostre propi despatx, és possible que estigueu familiaritzat amb el problema de les persones que apareixen a l'atzar a la vostra habitació mentre esteu treballant en dades confidencials o només en teniu coses estranyes obertes a la segona pantalla a partir de les h

Com mesurar la resistència d’una resistència: 7 passos

Com es mesura la resistència d’una resistència: normalment s’utilitzen dos mètodes quan es mesura una resistència per obtenir resistència. El primer mètode utilitzat és el codi de color de la resistència. Aquest mètode ofereix una manera de trobar el valor sense equipament a costa d’una certa precisió. El segon mètode és utilitzar un multi

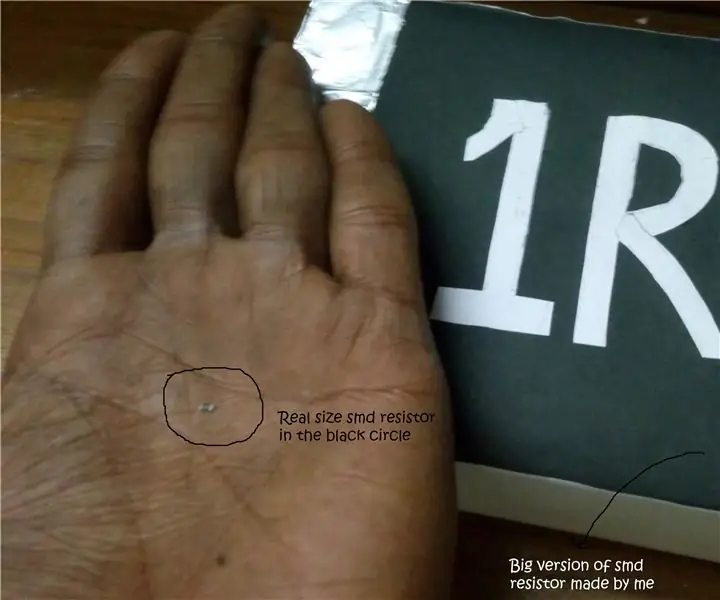

Versió gran de 1 ohm resistència Smd que proporciona una resistència 1 ohm sense utilitzar cap component electrònic .: 13 passos

Versió gran de la resistència Smd d'1 ohm que proporciona resistència d'1 ohm sense fer servir components electrònics. Aquí faré una gran resistència smd que és molt gran en comparació amb la resistència smd de la vida real

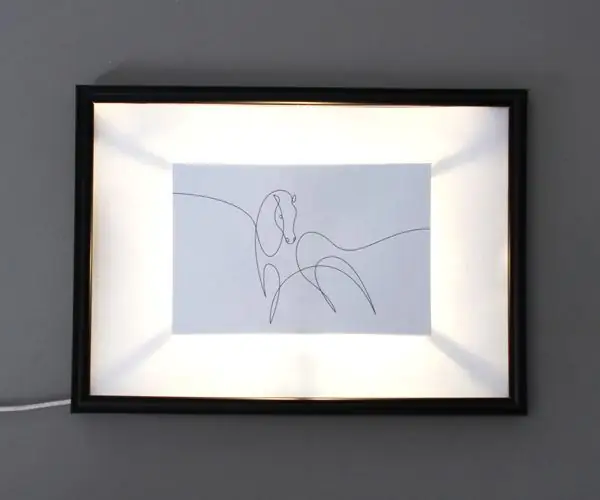

Piratejar un marc amb el vostre kit de làmpades de pintura elèctrica: 10 passos

Piratejar un marc de fotos amb el vostre kit de làmpades de pintura elèctrica: el kit de làmpades de pintura elèctrica és una manera fantàstica d’iniciar-vos i crear projectes amb el tauler d’il·luminació i la pintura elèctrica. Però si voleu ser creatiu amb el Light Up Board, aquest tutorial és un lloc ideal per començar. En aquest tutorial