Taula de continguts:

- Pas 1: INSTAL·LEU KALI LINUX

- Pas 2:

- Pas 3:

- Pas 4:

- Pas 5:

- Pas 6:

- Pas 7:

- Pas 8:

- Pas 9:

- Pas 10:

- Pas 11:

- Pas 12:

- Pas 13:

- Pas 14:

- Pas 15:

- Pas 16:

- Pas 17:

- Pas 18:

- Pas 19:

- Pas 20:

- Pas 21:

- Pas 22:

- Pas 23:

- Pas 24:

- Pas 25:

- Pas 26:

- Pas 27:

- Pas 28:

- Pas 29:

- Pas 30: COMENÇANT EL HACKING !!!!!!!

- Pas 31:

- Pas 32:

- Pas 33:

- Pas 34:

- Pas 35:

- Pas 36:

- Pas 37:

- Pas 38:

- Pas 39:

- Pas 40:

- Pas 41:

- Pas 42:

- Pas 43:

- Pas 44:

- Autora John Day day@howwhatproduce.com.

- Public 2024-01-30 08:11.

- Última modificació 2025-06-01 06:08.

Kali Linux es pot utilitzar per a moltes coses, però probablement sigui més conegut per la seva capacitat de prova de penetració, o "hack", xarxes WPA i WPA2. Hi ha centenars d'aplicacions de Windows que afirmen que poden piratejar WPA; no els entengueu! Són només estafes, utilitzades per pirates informàtics professionals, per atraure els pirates informàtics principiants o aspirants a ser piratejats ells mateixos. Només hi ha una manera d’introduir els pirates informàtics a la vostra xarxa, és a dir, amb un sistema operatiu basat en Linux, una targeta sense fils capaç de controlar el mode i aircrack-ng o similar. Tingueu en compte també que, fins i tot amb aquestes eines, el cracking Wi-Fi no és per a principiants. Jugar-hi requereix coneixements bàsics sobre el funcionament de l’autenticació WPA i una familiaritat moderada amb Kali Linux i les seves eines, de manera que qualsevol pirata informàtic que accedeixi a la vostra xarxa probablement no sigui un principiant.

NOTA * USEU AIX WITH AMB EL PERMIS D'ALTRES WIFI EN LES QUE ESTÀS PROVANT AQUEST TEST

USEU-LO AL VOSTRE RISC !!

Pas 1: INSTAL·LEU KALI LINUX

Primer hem de descarregar Kali des de https://kali.org/downloads/. Si teniu un ordinador de 64 bits (com jo), probablement voldreu la versió de 64 bits de Kali per motius de rendiment. Amplieu el menú desplegable per trobar la versió que necessiteu. Seleccioneu la versió de 64 bits NOMÉS si teniu un equip de 64 bits.

Pas 2:

Si no teniu un programa torrent, feu clic a "ISO" al costat de la versió adequada de Kali i seleccioneu "Desa" quan aparegui la notificació de baixada al navegador i deseu-la en una ubicació fàcil de recordar. un programa torrent, aleshores recomano fer servir l’opció torrent, ja que és molt més ràpida. Feu clic a "Torrent" al costat de la versió adequada de Kali i deseu el fitxer ".torrent" a una ubicació fàcil de recordar / accedir. Ara obriu el programa Torrent (faig servir uTorrent), feu clic a "Afegeix un nou torrent" i seleccioneu.torrent "i seleccioneu les opcions adequades per descarregar-lo. Ara espereu que es descarregui Kali, això pot trigar diverses hores, en funció de la velocitat d'Internet.

Pas 3:

Quan Kali hagi acabat de descarregar, obriu VMware Player i feu clic a Crea una MÀQUINA virtual nova.

Pas 4:

A la finestra que s'obre, seleccioneu Fitxer d'imatge de disc de l'instal·lador (iso), busqueu la ubicació i seleccioneu el fitxer ISO de Kali Linux que acabeu de descarregar.

Pas 5:

Al pas següent, seleccioneu un nom per a la màquina virtual. L’anomenaré Tutorial Kali d’aquest tutorial. També heu de seleccionar-ne una ubicació; us recomano crear una carpeta anomenada "Màquines virtuals" a Els meus documents. A continuació, feu clic a Següent.

Pas 6:

Pas següent, heu de seleccionar una mida màxima per a Kali. Recomano fer almenys 30 GB, ja que Kali tendeix a expandir-se amb el pas del temps. Un cop hàgiu introduït el valor desitjat (com a mínim 20 GB), canvieu la següent opció a Emmagatzema disc virtual com a fitxer únic i feu clic a Següent.

Pas 7:

A la finestra següent, hem de personalitzar alguns paràmetres de maquinari, així que feu clic al botó Personalitza el maquinari …

Pas 8:

Ara se us presentarà una finestra de maquinari. Seleccioneu Memòria al tauler esquerre de la finestra i feu lliscar el control lliscant del costat dret fins a 512 MB com a mínim *. Com que tinc 8 GB de RAM al meu ordinador, el posaré a 2 GB (2000 Mb). * Tingueu en compte que heu de proporcionar a una màquina virtual un màxim de la meitat de la RAM instal·lada a l'ordinador. Si el vostre equip té 4 GB de RAM, el màxim al qual vulgueu lliscar-lo és de 2 GB. Si el vostre ordinador té 8 GB, podeu arribar a un màxim de 4 GB, etc.

Ara ressalteu Processadors al tauler esquerre. Aquesta opció depèn del vostre equip, si teniu diversos processadors, podeu seleccionar-ne dos o més. Si teniu un ordinador normal, amb dos o menys, us recomano deixar aquest número en un.

Seguint, feu clic a Adaptador de xarxa al tauler esquerre. A la part dreta, moveu el punt a l’opció Pont (superior). Ara feu clic al botó Configura els adaptadors.

A la petita finestra que apareix, desmarqueu totes les caselles, excepte la que hi ha al costat de l'adaptador de xarxa normal i premeu D'acord.

Ara podeu fer clic a Tanca a la part inferior de la finestra de maquinari i, a continuació, fer clic a Finalitza a l'assistent

Pas 9:

Després de fer clic a Finalitza, la finestra es tancarà i el nou fitxer de màquina virtual s'afegirà a la biblioteca de màquina virtual. Ara tot el que hem de fer és iniciar Kali i instal·lar-lo. Per fer-ho, ressalteu el nom de la màquina virtual recentment creada fent-hi clic i feu clic a Reprodueix la màquina virtual al tauler dret

Pas 10:

Al menú d’arrencada, utilitzeu les tecles de fletxa per desplaçar-vos cap avall fins a Instal·lació gràfica i premeu Intro.

Pas 11:

La següent pantalla us demanarà que seleccioneu l'idioma preferit; podeu fer servir el ratolí per seleccionar-lo i, a continuació, fer clic a Continua.

Pas 12:

A la pantalla següent, seleccioneu la vostra ubicació i premeu Continua.

Ara us demanarà el vostre mapa de tecles estàndard. Si utilitzeu el teclat estàndard d’anglès americà, feu clic a Continua.

Pas 13:

Espereu fins que Kali acabi de detectar el maquinari a l'ordinador. Durant això, és possible que se us mostri aquesta pantalla:

Pas 14:

Simplement premeu Continua i seleccioneu No configurar la xarxa en aquest moment a la pantalla següent.

Pas 15:

Ara se us demanarà que proporcioneu un nom d’amfitrió, que és com un nom d’ordinador. Podeu introduir tot el que vulgueu o simplement deixar-lo com a kali. Quan hàgiu acabat, premeu Continua.

Pas 16:

Kali ara us demanarà que introduïu una contrasenya per al compte root (principal). Assegureu-vos que recordeu fàcilment aquesta contrasenya; si la oblideu, haureu de tornar a instal·lar Kali. Feu clic a Continua després d’haver introduït i introduït de nou la contrasenya que trieu.

Pas 17:

El següent pas us demanarà la vostra zona horària, seleccioneu-la i feu clic a Continua.

Pas 18:

Espereu fins que Kali detecti les particions de disc. Quan se us faci el pas següent, seleccioneu Guiat: utilitzeu tot el disc. (normalment és l'opció superior) i feu clic a Continua.

Pas 19:

Ara l'instal·lador confirmarà que voleu utilitzar aquesta partició. Feu clic a Continua

Apareixerà una pregunta més sobre la partició. Seleccioneu l'opció que diu Tots els fitxers d'una partició i premeu Continua.

Pas 20:

Confirmeu que voleu fer aquests canvis seleccionant Finalitza la partició i escriviu canvis al disc. A continuació, premeu Continua.

Pas 21:

L’última pregunta! Confirmeu que realment voleu fer aquests canvis movent el punt a Sí i prement Continua.

Pas 22:

Molt bé, Kali ha acabat d’instal·lar i ara se us presenta una finestra que us pregunta sobre un mirall de xarxa. Només podeu seleccionar No i prémer Continuar.

Pas 23:

Al cap d’uns minuts, l’instal·lador us preguntarà si voleu instal·lar el carregador d’arrencada GRUB. Feu clic a Sí i a Continuar.

Pas 24:

Quan es reiniciï i aparegui la pantalla "inici de sessió", feu clic a "Altres …

Pas 25:

Escriviu l'arrel del nom d'usuari al quadre i premeu Retorn o feu clic a "Inicia sessió".

Pas 26:

A la pantalla següent, escriviu la contrasenya que heu creat anteriorment i premeu Retorn o torneu a fer clic a "Inicia sessió".

Pas 27:

Si escriviu incorrectament la contrasenya / nom d’usuari, rebreu aquest missatge

Pas 28:

Torneu-ho a provar i recordeu d’utilitzar la contrasenya que vau crear anteriorment.

Pas 29:

ARA HEM INSTAL·LAT KALI LINUX WOW:):):):).

Pas 30: COMENÇANT EL HACKING !!!!!!!

Inicieu Kali Linux i inicieu la sessió, preferiblement com a root.

Pas 31:

Connecteu l'adaptador sense fils capaç d'injecció (tret que la targeta de l'ordinador l'admeti). Si utilitzeu Kali a VMware, és possible que hagueu de connectar la targeta mitjançant la icona del menú del dispositiu.

Pas 32:

Desconnecteu de totes les xarxes sense fils, obriu una terminal i escriviu airmon-ng

Enumerarà totes les targetes sense fils que admeten el mode de monitor (no d'injecció). Si no apareix cap targeta, proveu de desconnectar i tornar a connectar la targeta i comproveu que admeti el mode de monitor. Podeu comprovar si la targeta admet el mode de monitor escrivint ifconfig en un altre terminal, si la targeta apareix a ifconfig, però no apareix a airmon-ng, la targeta no l’admet. Aquí podeu veure que la meva targeta admet el mode de monitor i que apareix com a wlan0.

Pas 33:

Escriviu airmon-ng start seguit de la interfície de la targeta sense fils. el meu és wlan0, així que el meu comandament seria: airmon-ng start wlan0

El missatge "(mode monitor activat)" significa que la targeta s'ha posat correctament en mode monitor. Tingueu en compte el nom de la nova interfície del monitor, mon0.

EDITAR: Un error descobert recentment a Kali Linux fa que airmon-ng estableixi el canal com a "-1" fix quan activeu mon0 per primera vegada. Si rebeu aquest error o simplement no voleu aprofitar l'oportunitat, seguiu aquests passos després d'activar mon0: Escriviu: ifconfig [interfície de la targeta sense fils] i premeu Retorn. Substituïu [interfície de la targeta sense fils] pel nom de la interfície que heu activat mon0; probablement anomenat wlan0. Això impedeix que la targeta sense fils es connecti a Internet, cosa que li permetrà centrar-se en el mode monitor. Després d’haver desactivat mon0 (heu completat la secció sense fils del tutorial), haureu d’habilitar wlan0 (o el nom de la interfície sense fils) escrivint: ifconfig [interfície de la targeta sense fil] i premeu Retorn.

Pas 34:

Escriviu airodump-ng seguit del nom de la nova interfície del monitor, que probablement sigui mon0

Si rebeu un error "canal fix -1", consulteu l'edició anterior.

Pas 35:

Ara Airodump llistarà totes les xarxes sense fils de la vostra zona i molta informació útil sobre elles. Localitzeu la vostra xarxa o la xarxa que tingueu permís per fer la prova de penetració. Un cop hàgiu vist la vostra xarxa a la llista que sempre es completa, premeu Ctrl + C al teclat per aturar el procés. Tingueu en compte el canal de la vostra xarxa de destinació.

Pas 36:

Copieu el BSSID de la xarxa de destinació

Ara escriviu aquesta ordre: airodump-ng -c [canal] --bssid [bssid] -w / root / Escriptori / [interfície monitor] Substituïu [canal] pel canal de la vostra xarxa de destinació. Enganxeu el BSSID de la xarxa on hi ha [bssid] i substituïu [interfície del monitor] pel nom de la interfície habilitada per al monitor (mon0).

Una ordre completa hauria de ser així: airodump-ng -c 10 --bssid 00: 14: BF: E0: E8: D5 -w / root / Desktop / mon0

Ara premeu Retorn.

Pas 37:

Ara, Airodump només supervisa la xarxa objectiu, cosa que ens permet captar informació més específica sobre la mateixa. El que realment estem fent ara és esperar que un dispositiu es connecti o es torni a connectar a la xarxa, cosa que obliga el router a enviar l’enllaç de mans de quatre vies que hem de capturar per trencar la contrasenya. A més, haurien d'aparèixer quatre fitxers a l'escriptori; aquí és on es guardarà l'aproximació de mans quan es capturi, així que no els suprimiu. Però realment no esperarem que es connecti un dispositiu, no, això no és el que fan els hackers impacients. De fet, farem servir una altra eina interessant que pertany al paquet aircrack anomenat aireplay-ng, per accelerar el procés. En lloc d’esperar que es connecti un dispositiu, els pirates informàtics utilitzen aquesta eina per obligar un dispositiu a tornar a connectar enviant paquets de desautenticació (deauth) al dispositiu, cosa que fa pensar que ha de tornar a connectar-se amb l’encaminador. Per descomptat, perquè aquesta eina funcioni, primer ha d’haver algú connectat a la xarxa, així que mireu l’airodump-ng i espereu que aparegui un client. Pot passar molt de temps o només pot passar un segon abans que es mostri el primer. Si no apareix cap després d'una llarga espera, és possible que la xarxa estigui buida en aquest moment o que estigueu molt lluny de la xarxa.

En aquesta imatge podeu veure que un client ha aparegut a la nostra xarxa, cosa que ens permet iniciar el següent pas.

Pas 38:

deixeu en funcionament airodump-ng i obriu un segon terminal. En aquest terminal, escriviu aquesta ordre: aireplay-ng -0 2 -a [router bssid] -c [client bssid] mon0 El -0 és una drecera per al mode d’autorització i el 2 és el nombre de paquets d’autorització que cal enviar. -a indica el bssid del punt d’accés (router), substituïu [router bssid] pel BSSID de la xarxa de destinació, que en el meu cas és 00: 14: BF: E0: E8: D5. -c indica els clients BSSID, assenyalats a la imatge anterior. Substituïu el [client bssid] pel BSSID del client connectat, que apareixerà a la llista "ESTACIÓ". I, per descomptat, mon0 només significa la interfície del monitor, canvieu-la si la vostra és diferent. La meva ordre completa té aquest aspecte: aireplay-ng -0 2 -a 00: 14: BF: E0: E8: D5 -c 4C: EB: 42: 59: DE: 31 mon0

Pas 39:

En prémer Enter, veureu que aireplay-ng envia els paquets i, en qüestió de moments, hauríeu de veure aquest missatge a la pantalla airodump-ng.

Pas 40:

Això vol dir que s'ha capturat l'aproximació de mans, que la contrasenya es troba en mans de l'hacker, d'una forma o altra. Podeu tancar el terminal aireplay-ng i prémer Ctrl + C al terminal airodump-ng per deixar de supervisar la xarxa, però no tanqueu-la encara que només necessiteu part de la informació més endavant.

Pas 41:

D’aquesta manera es conclou la part externa d’aquest tutorial. A partir d’ara, el procés es troba completament entre l’ordinador i aquests quatre fitxers de l’escriptori. En realitat, el.cap, això és important. Obriu un nou terminal i escriviu aquesta ordre: aircrack-ng -a2 -b [router bssid] -w [ruta a la llista de paraules] /root/Desktop/*.cap -a és el mètode que utilitzarà aircrack per trencar el handshake, 2 = mètode WPA. -b significa bssid, substituïu [router bssid] pel BSSID del router de destinació, el meu és 00: 14: BF: E0: E8: D5. -w significa llista de paraules, substituïu [camí a la llista de paraules] pel camí a la llista de paraules que heu descarregat. Tinc una llista de paraules anomenada "wpa.txt" a la carpeta arrel. /root/Desktop/*.cap és el camí cap al fitxer.cap que conté la contrasenya, el * significa comodí a Linux i, ja que suposo que no hi ha cap altre fitxer.cap al vostre escriptori, hauria de funcionar bé tal com és. La meva ordre completa té aquest aspecte: aircrack-ng -a2 -b 00: 14: BF: E0: E8: D5 -w /root/wpa.txt /root/Desktop/*.cap

Ara premeu Retorn

Pas 42:

Ara Aircrack-ng s'iniciarà en el procés d'esquivar la contrasenya. Tanmateix, només es trencarà si la contrasenya apareix a la llista de paraules que heu seleccionat. De vegades, no ho és. Si aquest és el cas, podeu felicitar el propietari per ser "Impenetrable", per descomptat, només després d'haver provat totes les llistes de paraules que un pirata informàtic podria fer o fer. Esborrar la contrasenya pot trigar molt en funció de la mida de la llista de paraules. El meu va anar molt ràpid.

Pas 43:

La frase de contrasenya de la nostra xarxa de proves era "no segura" i podeu veure aquí que l'ha trobat aircrack. Si trobeu la contrasenya sense una lluita decent, canvieu-la si és la vostra xarxa. Si feu proves de penetració per a algú, digueu-li que canviï la contrasenya el més aviat possible.

Pas 44:

Si voleu saltar tots aquests passos i voleu piratejar amb un sol clic! Descarregueu la meva eina AutoWifiPassRetriever des d’aquí: geekofrandom.blogspot.com

Recomanat:

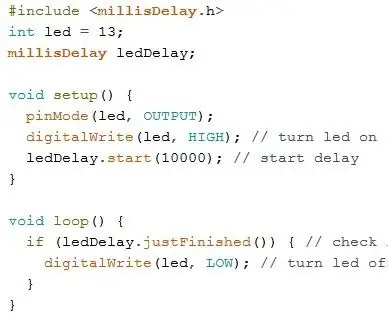

Control de led mitjançant l'aplicació Blynk mitjançant Nodemcu a través d'Internet: 5 passos

Control de led mitjançant l'aplicació Blynk mitjançant Nodemcu a través d'Internet: Hola a tothom avui us mostrarem com podeu controlar un LED mitjançant un telèfon intel·ligent a través d'Internet

Bricolatge -- Com fer un robot aranya que es pugui controlar mitjançant un telèfon intel·ligent mitjançant Arduino Uno: 6 passos

Bricolatge || Com fer un robot aranya que es pugui controlar mitjançant un telèfon intel·ligent mitjançant Arduino Uno: mentre es fabrica un robot aranya, es pot aprendre tantes coses sobre robòtica. Com fer robots, és divertit i alhora difícil. En aquest vídeo us mostrarem com fer un robot Spider, que podem utilitzar amb el nostre telèfon intel·ligent (Androi

Com fer diverses converses ESP mitjançant ESP-NOW mitjançant ESP32 i ESP8266: 8 passos

Com fer diverses converses ESP mitjançant ESP-NOW Utilitzant ESP32 i ESP8266: en el meu projecte en curs, necessito diverses ESP per parlar entre elles sense un encaminador. Per fer-ho, utilitzaré l’ESP-NOW per fer que la comunicació sense fils entre si no tingui un encaminador a l’ESP

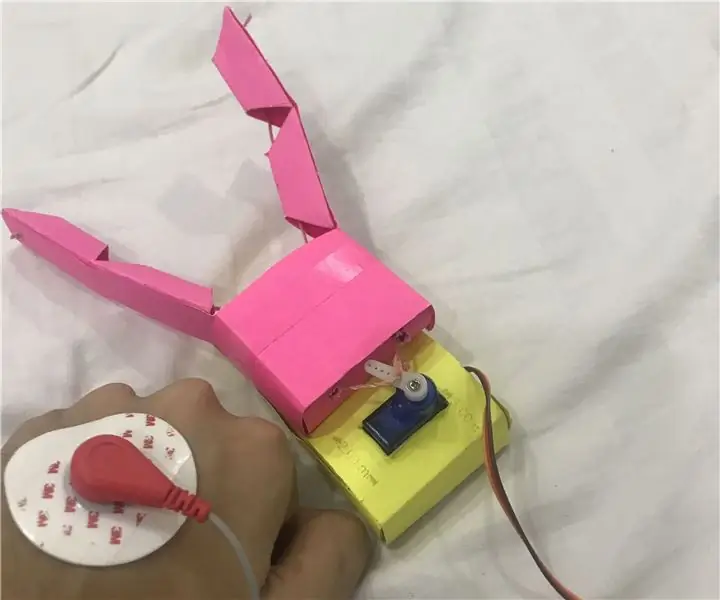

Interfície home-ordinador: Funcionament d'un agafador (fabricat per Kirigami) mitjançant el moviment del canell mitjançant EMG .: 7 passos

Interfície home-ordinador: Funcionament d’un agafador (fabricat per Kirigami) mitjançant el moviment del canell mitjançant EMG .: Així que aquest va ser el meu primer intent en una interfície home-ordinador. Vaig capturar els senyals d’activació muscular del moviment del canell mitjançant un sensor EMG, el vaig processar a través de python i arduino i va accionar una pinça basada en origami

Introducció a ESP32 CAM - Reproducció de vídeo mitjançant ESP CAM mitjançant Wifi - Projecte de càmera de seguretat ESP32: 8 passos

Introducció a ESP32 CAM | Reproducció de vídeo mitjançant ESP CAM a través de Wifi | Projecte de càmera de seguretat ESP32: Avui aprendrem a utilitzar aquesta nova placa ESP32 CAM i com podem codificar-la i utilitzar-la com a càmera de seguretat i obtenir un vídeo en streaming per wifi