Taula de continguts:

- Pas 1: materials

- Pas 2: Configuració del punt d’accés Wifi: primera part: adreça IP estàtica per a Wifi

- Pas 3: Configuració del punt d'accés Wifi - Part 2: configuració de Hostapd

- Pas 4: configuració de DNSMasq i reenviament d'IP

- Pas 5: Configuració d’OpenVPN i configuració del proveïdor de serveis VPN

- Autora John Day day@howwhatproduce.com.

- Public 2024-01-30 08:14.

- Última modificació 2025-01-23 14:38.

Com més i més de les nostres vides s’envien al gran núvol del cel que és Internet, cada vegada és més difícil mantenir-se segur i privat en les seves aventures personals a Internet. Tant si accediu a informació confidencial que voleu mantenir en privat, si intenteu eludir els límits posats a on o a què podeu navegar a la vostra xarxa, o si només voleu una experiència de navegació més segura, el consell més comú que tinc per mantenir-vos segur a Internet es fa servir una xarxa privada virtual (o VPN en breu).

Les VPN ofereixen dos serveis fantàstics en un sol paquet, ja que xifren tots els paquets d’informació que s’envien a través d’ells i fan serveis remots que es troben a la mateixa xarxa que la VPN local per a la màquina que utilitzeu per connectar-vos. Si el meu servidor VPN és a Alemanya i em connecto a la meva VPN des d’un ordinador portàtil a Austràlia, ara el meu ordinador portàtil tindrà una adreça IP d’Alemanya.

Un dels punts més importants dels serveis VPN més populars és que molts tipus de dispositius es troben en situacions en què no es poden configurar per utilitzar un client VPN o no tenen un client VPN disponible per al seu ús. Per tant, volem que els nostres dispositius estiguin connectats a la nostra VPN, però per a aquestes altres màquines que no poden connectar-se amb un simple client VPN, volem que estiguin connectats a la nostra VPN sense ni tan sols saber que estan connectats. Introduïu un punt d’accés VPN.

Pas 1: materials

Els materials per a aquest projecte són baixos, però calen tots els elements.

A part del vostre encaminador domèstic (que suposo que hauríeu de tenir), el necessitareu

- 1 Raspberry Pi (preferiblement el Raspberry Pi 3 o superior, però sempre que admeti una connexió Ethernet hauria d’estar bé!)

- 1 cable Ethernet

- 1 dongle wifi (tret que feu servir un Raspberry Pi 3, en aquest cas podeu utilitzar el wifi integrat)

- 1 font d'alimentació 5V 2amp per al Raspberry Pi

Pas 2: Configuració del punt d’accés Wifi: primera part: adreça IP estàtica per a Wifi

Abans de configurar la connexió VPN per al nostre punt d’accés Raspberry Pi, hem de configurar el Pi com a punt d’accés. Per fer-ho, farem servir els paquets hostapd i dnsmasq per al Raspberry Pi. Hostapd és un dimoni d’espai d’usuari per establir punts d’accés sense fils i servidors d’autenticació, mentre que dnsmasq proporciona infraestructura de xarxa (DNS, DHCP, arrencada de xarxa, etc.) per a xarxes petites i encaminadors de xarxa petits.

Per tant, abans de començar, assegureu-vos que teniu una imatge neta del sistema operatiu Raspbian que s’executa al Pi, amb les darreres actualitzacions aplicades. També voleu assegurar-vos que el vostre Raspberry Pi estigui connectat al vostre encaminador mitjançant una connexió Ethernet dura, NO wifi. Finalment, acceptarem les sol·licituds de connexió d’altres dispositius mitjançant el nostre mòdul wifi, de manera que no voleu estar connectat al vostre encaminador mitjançant el mateix mòdul. Si feu servir un Raspberry Pi Zero o una addició anterior (que no té wifi integrat), encara podeu utilitzar aquest Raspberry Pi, només necessiteu un dongle wifi USB.

Després de connectar-vos al Raspberry Pi (mitjançant SSH o amb un monitor actualitzat), comproveu que estigui actualitzat

sudo apt-get update

sudo apt-get upgrade

A continuació, voldreu descarregar i instal·lar hostapd i dnsmasq

sudo apt-get install hostapd dnsmasq

Un cop instal·lats els paquets, tots dos programes s’iniciaran automàticament, però volem fer canvis a les seves configuracions abans d’executar-los. Per tant, contactarem amb el control del sistema per aturar els serveis relacionats amb aquests programes

sudo systemctl atura hostapd

sudo systemctl stop dnsmasq

Amb els serveis aturats, voldríem assignar-nos una adreça IP estàtica mitjançant el fitxer de configuració dhcpcd que es troba a /etc/dhcpcd.conf

Abans de fer-ho, però, volem assegurar-nos que fem referència a la interfície correcta quan assignem l'adreça IP estàtica. Si utilitzeu un Raspberry Pi 3b o Raspberry Pi Zero W, hauria de figurar com a wlan0. Si feu servir un dongle wifi, normalment trobo que és una mica més fàcil connectar el dongle wifi al router, agafar una nova adreça IP i, a continuació, comproveu la vostra connexió per trobar la vostra interfície. Podeu comprovar la vostra interfície executant l'ordre següent

ifconfig

Si comproveu la imatge superior adjunta a aquest pas, podeu veure (menys les adreces IP redactades) les interfícies assignades al meu Raspberry Pi. En el meu cas, estic fent servir wlan0, però depèn de la vostra configuració. Com he esmentat anteriorment, si utilitzeu un dongle wifi, connecteu-vos a la vostra xarxa, executeu l’ordre ifconfig i apareix qualsevol interfície que tingui una adreça IP vàlida i que no sigui “eth0” o “lo” serà la interfície que vulgueu usar.

Ara que sé quina interfície és per al meu adaptador wifi, li puc assignar una adreça IP estàtica al fitxer de configuració dhcpcd. Obriu la configuració al vostre editor preferit (estic fent servir nano).

sudo nano /etc/dhcpcd.conf

A la part inferior de la configuració, volem afegir les línies següents, però substituïu "wlan0" per qualsevol que sigui la vostra interfície:

interface wlan0 static ip_address = 192.168.220.nohook wpa_supplicant

El que fa aquesta ordre és establir una IP estàtica de 192.168.220.1 i després dir a la interfície wlan0 que no enllaci amb el controlador wpa_supplicant que normalment s'utilitza per connectar aquesta interfície a altres xarxes. Ho fem perquè (eventualment) puguem emetre el nostre propi senyal a través de la interfície wlan0, en lloc de connectar-nos a una xarxa mitjançant aquesta interfície.

Si utilitzeu nano per fer aquests canvis, deseu-los fent clic a ctrl + x i després a Y i, a continuació, introduïu per desar el fitxer i sortiu de nano. (tingueu en compte que entrarem i sortirem de nano bastant en aquest tutorial).

Finalment, perquè aquests canvis tinguin efecte, haureu de reiniciar el Pi o simplement reiniciar el servei dhcpcd per tornar a carregar la configuració i aplicar aquests canvis.

sudo systemctl reinicieu dhcpcd

Espereu un moment i, a continuació, torneu a executar l'ordre ifconfig per comprovar i veure si els vostres canvis han tingut efecte. Reconec que de vegades ho he provat i el meu encaminador encara té un contracte d’arrendament vàlid a l’adreça IP que feia servir, de manera que mantindrà l’adreça antiga. Si és el cas, comproveu-ho tot a la configuració i reinicieu de nou el servei dhcpcd.

El nostre adaptador wifi (hauria de) tenir ara una adreça IP estàtica.

A continuació, la configuració hostapd i dnsmasq.

Pas 3: Configuració del punt d'accés Wifi - Part 2: configuració de Hostapd

Amb els canvis dhcpcd.conf fora de camí, és hora de començar amb hostapd. Comenceu creant un nou fitxer hostapd.conf al vostre editor de text preferit (una vegada més a nano per a mi!)

sudo nano /etc/hostapd/hostapd.conf

Quan aparegui el fitxer de configuració, copieu el text següent i enganxeu-lo a la configuració.

interface = wlan0driver = nl80211

hw_mode = canal g = 6 ieee80211n = 1 wmm_enabled = 0 macaddr_acl = 0 ignore_broadcast_ssid = 0

auth_algs = 1 wpa = 2 wpa_key_mgmt = WPA-PSK wpa_pairwise = TKIP rsn_pairwise = CCMP

# Nom i contrasenya de la xarxa WIFI HAUREU DE CANVIAR AQUEST ssid = Pi-WifiFoLife # La frase de contrasenya de la xarxa wpa_passphrase = Y0uSh0uldCh @ ng3M3

Un cop ho hàgiu enganxat, trobeu la secció final a la part inferior que té "ssid =" i "wpa_passphrase =". Així s’anomenarà la xarxa wifi que estem configurant i quina és la contrasenya per connectar-se a la xarxa wifi que estem configurant. AIXÍ, ASsegureu-vos de canviar això per una altra cosa. Has estat avisat.

A més, si feu servir un dongle wifi en lloc d’un wifi integrat, haureu de canviar la secció d’interfície a la part superior de la configuració perquè coincideixi amb la interfície del dongle wifi. És possible que també hàgiu de canviar el controlador en funció del model del dongle wifi que utilitzeu. Per a una llista (majoritàriament completa) de dongles wifi compatibles, els seus controladors corresponents i pàgines d'assistència, he trobat aquesta pàgina molt útil. Consulteu també la pàgina d'assistència del producte que utilitzeu si us quedeu atrapats. Recordeu, si abans del tutorial us heu pogut connectar a la xarxa amb el vostre dongle wifi, vol dir que hi hauria d’haver un controlador en funcionament per al dongle del vostre pi en algun lloc.

Ara que tenim el nou fitxer de configuració, hem d'assegurar-nos que indiquem als processos hostapd que facin referència al nou fitxer de configuració. Comenceu pel següent:

sudo nano / etc / default / hostapd

Cerqueu la línia del fitxer que acabem d’obrir i que diu # DAEMON_CONF = "" i canvieu-la per DAEMON_CONF = "/ etc / hostapd / hostapd.conf" (assegureu-vos que esteu tancant el signe # al principi per descomentar el camp!)

Hi ha un fitxer de configuració més per a hostapd que hem d’actualitzar. Executeu l'ordre següent:

sudo nano /etc/init.d/hostapd

Aquest canvi és gairebé idèntic a l’anterior. Cerqueu la secció DAEMON_CONF = i substituïu-la per DAEMON_CONF = / etc / hostapd / hostapd.conf

A continuació, deseu i sortiu d'aquest fitxer.

Ara Hostapd està configurat.

Pas 4: configuració de DNSMasq i reenviament d'IP

Amb hostapd ara configurat (encara que encara no s’executa), ara podem passar a dnsmasq!

Abans de començar a editar fitxers de configuració, podem seguir endavant i canviar el nom d’un dels fitxers de configuració originals, ja que no farem servir res del fitxer de configuració en concret.

Fer una ordre ràpida de mv amb un nom de fitxer nou hauria de fer el truc

sudo mv /etc/dnsmasq.conf /etc/dnsmasq.conf.old

A continuació, creeu un fitxer de configuració nou.

sudo nano /etc/dnsmasq.conf

Sense entrar-hi massa, només hauria de copiar el següent i enganxar-lo al fitxer nou

interface = wlan0 # Utilitzeu la interfície wlan0 (o qualsevol altra interfície que sigui la vostra connexió sense fils) servidor = 1.1.1.1 # Cloudfare dhcp-range = 192.168.220.50, 192.168.220.150, 12h # IP range and lease time

La línia superior d’aquesta configuració és per a la interfície que estem utilitzant per emetre el nostre senyal, la línia central és per al nostre proveïdor de serveis de noms Doman i, a continuació, la línia inferior és el rang d’adreces IP que el Pi assignarà als usuaris que es connectin a el Pi Wifi. Seguiu endavant i deseu aquest fitxer i, a continuació, sortiu de nano (o vim, o el que feu servir per fer canvis de fitxer).

A continuació, hem de configurar el fitxer de configuració systctl.conf per reenviar tot el trànsit que arriba a la interfície sense fils per encaminar-se a través de la connexió ethernet.

sudo nano /etc/sysctl.conf

Dins d’aquest fitxer de configuració, tot el que heu de fer és descomentar la línia que és # net.ipv4.ip_forward = 1 i desar / sortir d’aquest fitxer de configuració.

Ara que hem configurat el reenviament, volem configurar un NAT (Network Address Translation) entre la interfície sense fils (wlan0) i la interfície ethernet (eth0). Això ajuda a reenviar tot el trànsit des del wifi a la connexió ethernet (i finalment VPN!).

Afegiu una nova regla a l'ptable per al reenviament NAT

sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADA

La regla ja està configurada, però l’iptable s’esborra cada cop que es reinicia el Raspberry Pi, de manera que hem de desar aquesta regla perquè es pugui (tornar) a carregar cada cop que es reiniciï el nostre Pi.

sudo sh -c "iptables-save> /etc/iptables.ipv4.nat"

La regla ja està desada, però hem d’actualitzar el fitxer de configuració rc.local local del Pi per assegurar-nos que es carrega cada vegada.

Obriu el fitxer rc.local al vostre editor favorit

sudo nano /etc/rc.local

i cerqueu la secció que diu sortida 0

Just a sobre d’aquesta línia (no l’esborreu!) Afegiu l’ordre següent que recarregarà la regla NAT que hem configurat. Ara hauria de ser així

iptables-restore </etc/iptables.ipv4.nat exit0

Deseu i sortiu d’aquest fitxer i ara s’haurien de fer totes les nostres configuracions per al punt d’accés.

Tot el que hem de fer és iniciar els serveis hostapd i dnsmasq i reiniciar el nostre Raspberry Pi.

Inici del servei sudo hostapd

sudo service dnsmasq start

Feu una prova per assegurar-vos que podeu veure el vostre nou AP. Si tot està configurat bé, ara hauríeu de tenir un punt d’accés wifi al vostre Raspberry Pi. Ara reinicieu el pi

sudo reiniciar

A continuació, configureu una connexió OpenVPN.

Pas 5: Configuració d’OpenVPN i configuració del proveïdor de serveis VPN

Ara que el nostre Pi emet wifi, és hora de configurar openvpn. Començarem instal·lant openvpn mitjançant apt-get install

sudo apt-get install openvpn -y

Després que openvpn finalitzi la instal·lació, haurem de navegar fins on guardarem les nostres credencials d’autenticació i el fitxer de configuració de openvpn.

cd / etc / openvpn

El primer que farem aquí (dins de / etc / openvpn) és configurar un fitxer de text que emmagatzemi el nostre nom d'usuari i contrasenya per al servei VPN que estem utilitzant.

sudo nano auth.txt

Tot el que necessitem és emmagatzemar el nom d’usuari i la contrasenya en aquest fitxer, res més.

nom d'usuari

contrasenya

He d'afegir que, en aquest moment, hauríeu de tenir una idea de qui voleu utilitzar com a servei VPN per a les vostres connexions. Hi ha un ampli debat sobre quin servei és el millor o el més segur, així que feu una cerca i consulteu-ne les ressenyes. Als efectes d’aquest tutorial, estic fent servir Accés privat a Internet (PIA). Són bastant econòmics i se’ls reconeix que són molt fiables. També podeu configurar la vostra VPN per acabar a gairebé qualsevol regió important del món. Canadà? Rússia? Japó? No és un problema!

Si utilitzeu accés privat a Internet, també tenen una part útil del seu lloc, on podeu reunir el tipus de fitxer de configuració openvpn que podeu utilitzar en aquesta configuració. Hi ha altres tipus de configuracions openvpn que podeu utilitzar amb altres proveïdors, però he decidit triar-ne aquest.

Sigui quin sigui el proveïdor de serveis que acabi escollint, necessiteu un fitxer de connexió openvpn (hauria d’acabar en.ovpn per al tipus de fitxer) d’aquest proveïdor de serveis per connectar-vos. Per simplicitat, he canviat el nom del meu "connectionprofile.ovpn" abans de carregar-lo al meu Raspberry Pi. Un cop hàgiu descarregat el fitxer.ovpn al Pi, o bé transferiu-lo al Pi, assegureu-vos que el fitxer estigui a / etc / openvpn al vostre Pi.

Després de moure el fitxer vpn obert a la carpeta correcta, hem de canviar el tipus de fitxer ja que openvpn espera un fitxer de configuració que acabi en.conf en lloc de.ovpn. Quan ho vaig fer, encara volia mantenir intacte el fitxer original, per si passés alguna cosa funky, així que només vaig fer servir una ordre cp (ja que esteu a / etc / openvpn, haureu d’utilitzar permisos sudo per executar-los aquesta ordre)

sudo cp /etc/openvpn/connectionprofile.ovpn /etc/openvpn/connectionprofile.conf

Amb la configuració del perfil openvpn creada, hem de fer un canvi ràpid per proporcionar les nostres credencials, així que és hora de tornar a escriure nano.

sudo nano /etc/openvpn/connectionprofile.conf

Voldreu trobar la línia auth-user-pass i substituir-la per auth-user-pass auth.txt

Això indica a openvpn que agafi el fitxer de credencials que hem utilitzat anteriorment per autenticar el perfil que hem proporcionat.

Deseu i sortiu del fitxer de configuració del perfil.

Això hauria de ser tot per a la configuració de la VPN, però voldrem provar que tota la nostra configuració s'hagi configurat correctament abans de configurar el servei VPN perquè s'iniciï automàticament. Executeu l'ordre següent per provar la connexió VPN

sudo openvpn --config "/etc/openvpn/connectionprofile.conf"

Hauríeu de veure un munt de text que es desplaça mentre el Pi fa intents de connexió amb el proveïdor de serveis VPN (espero que no hi hagi missatges d’error), però voleu deixar-lo fins que no vegeu la Seqüència d’inicialització completada a la finestra. Si ho veieu, vol dir que el vostre Pi està connectat al vostre proveïdor de serveis VPN. Podeu seguir endavant i acabar amb el procés prement Ctrl + C a la finestra del terminal.

Ara que la VPN funciona, hem d'esborrar els iptables actuals. Ho podem completar amb les tres ordres següents

sudo iptables -Fsudo iptables -t nat -F sudo iptables -X

Com que hem eliminat els iptables, hem de restablir la regla nat que havíem creat anteriorment en aquest tutorial executant l'ordre següent (aquesta ordre hauria de semblar familiar).

sudo iptables -t nat -A POSTROUTING -o tun0 -j MASQUERADA

Ara podem desar aquesta configuració sobre la configuració anterior que hem tornat a muntar al pas anterior. (aquesta ordre també hauria de semblar familiar!)

sudo sh -c "iptables-save> /etc/iptables.ipv4.nat"

Ara que tenim les regles NAT configurades, hem de canviar la configuració predeterminada per a openvpn per utilitzar el perfil que configurem. Ho fem editant el fitxer de configuració a / etc / default / openvpn

sudo nano / etc / default / openvpn

Cerqueu la línia que diu # autostart = "all", descomenteu aquesta línia i canvieu-la pel nom del fitxer de configuració openvpn (menys el.conf, per descomptat!) Per tant, en el meu cas, canvio la línia per iniciar automàticament = " perfil de connexió"

i després deseu i sortiu d'aquest fitxer de configuració.

Això hauria de ser-ho tot per al setu VPN. Reinicieu el Pi i verifiqueu que tot funcioni connectant-vos al punt d'accés i comproveu la vostra adreça IP a través d'un lloc com whatismyip.com.

Amb aquesta configuració, hi ha la possibilitat que l'adreça IP del vostre enrutador es pugui filtrar mitjançant una filtració de DNS. Ho podem solucionar canviant el DNS que fem referència al fitxer dhcpcd.conf per apuntar a un servei DNS extern, com ara Cloudflare.

Obriu el fitxer dhcpcd.conf al vostre editor favorit:

sudo nano /etc/dhcpcd.conf

Cerqueu la línia a la configuració #static domain_name_servers = 192.168.0.1, descomenteu la línia i canvieu-la pel següent: static domain_name_servers = 1.1.1.1 i deseu / sortiu del fitxer de configuració. Reinicieu el Pi una vegada més i ara podeu comprovar que l'adreça IP del vostre router no s'està filtrant a través d'ipleak.net.

Una altra cosa que cal tenir en compte és que l’adreça IP del vostre router es pot filtrar a través de WebRTC. WebRTC és una plataforma que fan servir tots els navegadors moderns per estandarditzar millor les comunicacions, inclosa la missatgeria instantània, la videoconferència i la transmissió d’àudio i vídeo. Un subproducte d’aquesta plataforma és que, si no es marca, pot filtrar l’adreça IP del vostre router si esteu connectat a una VPN. La forma més senzilla d'evitar-ho mitjançant l'ús d'extensions o connectors del navegador, com ara webrtc-leak-prevent.

Amb tot el que heu configurat al vostre pi ara, si voleu assegurar-vos que tot el trànsit d'Internet estigui xifrat, podeu connectar-vos a aquest punt d'accés i tot el vostre trànsit es xifrarà mitjançant la VPN.

Espero que hagi gaudit del meu Instructable, ara assegureu-vos tot el wifi !!

Recomanat:

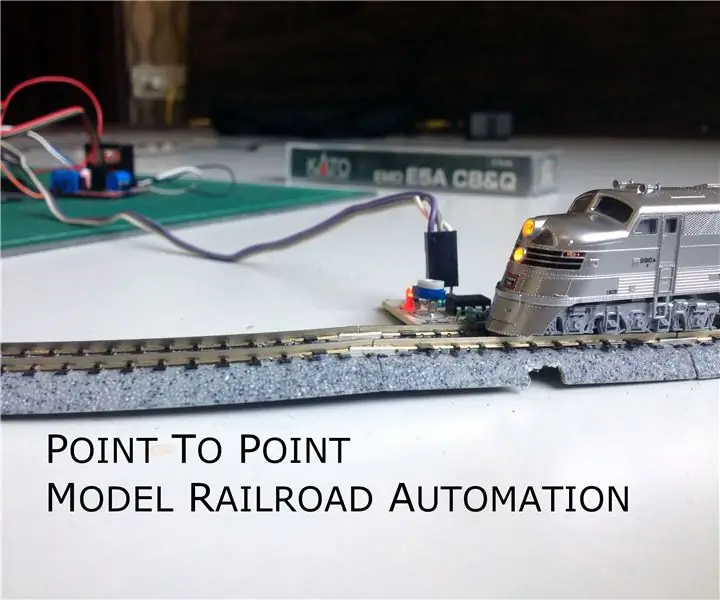

Model de ferrocarril senzill automatitzat punt a punt: 10 passos (amb imatges)

Model de ferrocarril automàtic senzill de punt a punt: els microcontroladors Arduino són ideals per automatitzar els dissenys del model de ferrocarril. L’automatització de les disposicions és útil per a molts propòsits, com ara posar la vostra disposició en una pantalla on es pot programar l’operació de distribució per fer circular els trens en una seqüència automatitzada. El jo

Model de grua sense fils (SMART BOT) amb càmera d'espionatge a la xarxa (wifi o punt d'accés Wi-Fi): 8 passos

Model de grua sense fils (SMART BOT) amb càmera d’espionatge a través de la xarxa (wifi o punt d'accés Wi-Fi): per realitzar qualsevol projecte passem per alguns passos: -cercar idees relacionades amb els projectes de facturació de materials necessaris per a l'experimentació del projecte a PCB i taulers

Model automàtic de ferrocarril senzill de punt a punt amb dos trens: 13 passos (amb imatges)

Model de ferrocarril automàtic senzill punt a punt que funciona amb dos trens: els microcontroladors Arduino són una manera excel·lent d’automatitzar els dissenys de ferrocarrils de models a causa de la seva disponibilitat de baix cost, maquinari i programari de codi obert i una gran comunitat que us ajudarà. Per als ferrocarrils models, els microcontroladors Arduino poden demostrar ser un gran

Model de ferrocarril automatitzat punt a punt amb revestiment del pati: 10 passos (amb imatges)

Model de ferrocarril automatitzat punt a punt amb revestiment de jardí: els microcontroladors Arduino obren grans possibilitats en models de ferrocarril, especialment quan es tracta d’automatització. Aquest projecte és un exemple d’aquesta aplicació. És la continuació d’un dels projectes anteriors. Aquest projecte es compon d'un punt

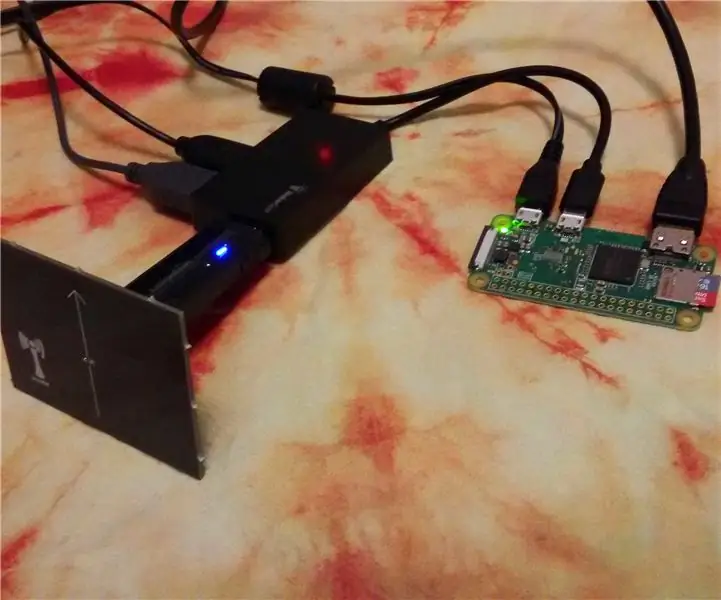

Punt d’accés Wifi Raspberry Pi Zero amb una antena PCB personalitzada: 6 passos (amb imatges)

Punt d’accés Wifi Raspberry Pi Zero amb una antena PCB personalitzada: què estem fent? El títol d’aquest tutorial conté molts termes tècnics. Desglossem-ho. Què és un Raspberry Pi Zero (Rπ0)? Un Raspberry Pi Zero és un petit equip. És la versió més petita de l'ordinador de placa única Raspberry Pi